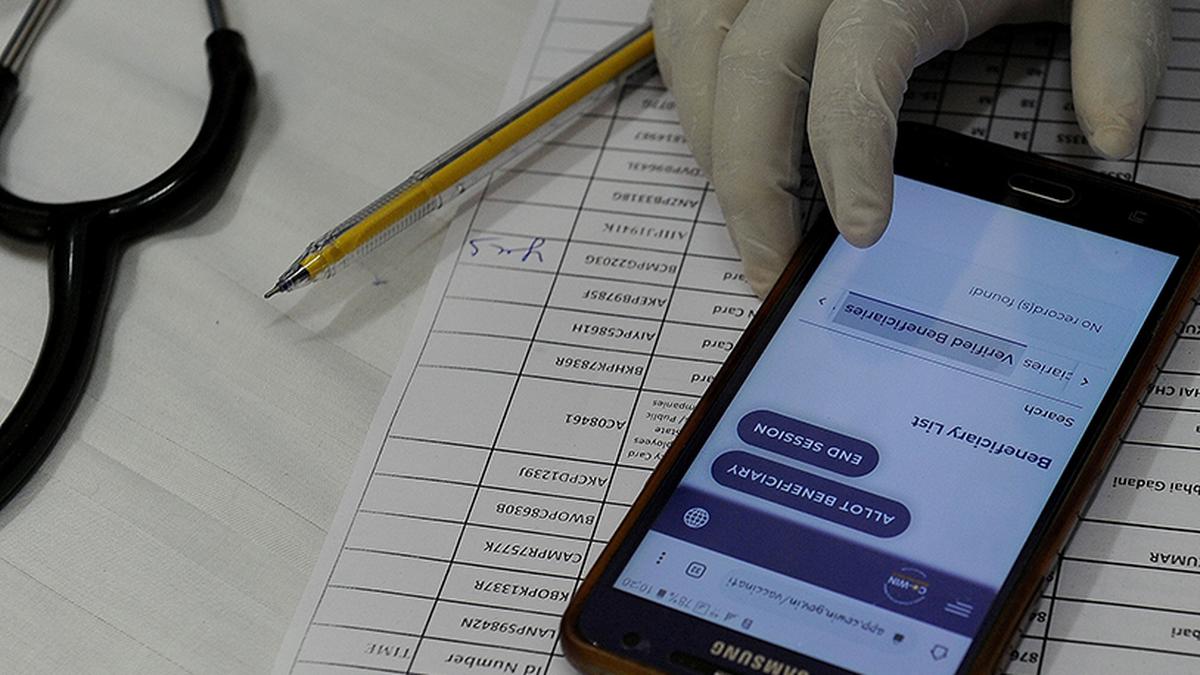

CoWIN は、インドの新型コロナウイルス感染症ワクチンの展開を管理および管理するために 2021 年に設立された政府所有のウェブポータルです。 ファイル | 写真提供: ザ・ヒンドゥー教

これまでの話: 6月12日、メッセージングプラットフォームTelegram上のボットがワクチン接種目的で新型コロナウイルス感染症ワクチンインテリジェンスネットワーク(CoWIN)ポータルに登録したインド国民の個人データを返していた疑いがあるとの報告が浮上した。 このボットは、電話番号を入力すると、名前、Aadhaar、パスポート番号などの個人情報を吐き出しました。 同日、 保健省は報道を否定 データ侵害の疑いがあり、その申し立ては「本質的にいたずら」だったと述べた。 と付け加えた。 インドのコンピュータ緊急対応チーム (CERT-In) は既存のセキュリティ インフラストラクチャを見直していました ポータルの。 これとは別に、電子・IT担当大臣のラジーブ・チャンドラセカールは、ノード・サイバー・セキュリティ局が侵害疑惑を調査し、CoWINプラットフォームが「直接侵害」されていないことが判明したと述べた。

CoWIN ポータルは何を追跡しますか?

CoWIN は、インドの新型コロナウイルス感染症ワクチンの展開を管理および管理するために 2021 年に設立された政府所有のウェブポータルです。 健康登録スタイルのプラットフォームは、国内のワクチンコールドチェーンに関するデータを提供するアプリである電子ワクチンインテリジェンスネットワーク(eVIN)などの既存の公共デジタルインフラを活用しています。 Digital Infrastructure for Verifiable Open Credentialing (DIVOC)、ワクチン証明書発行会社。 ワクチン有害事象追跡装置であるワクチン接種後の監視と行動 (SAFE-VAC)。

このプラットフォームは、国、州、地区レベルでワクチンと受益者をリアルタイムで追跡します。 ワクチンの使用状況と無駄を監視し、バイアルの在庫を管理します。 CoWIN は国民に対して身元を確認し、ワクチン接種の予約のスケジュールを支援し、ワクチン証明書を発行します。 データベースは、4 つの別々の入力ストリームから流れる情報を取得します。 保健センター。 ワクチン在庫。 そしてワクチン証明書。 各ストリームは独立して機能し、同時にデータを交換して冗長性を最小限に抑えます。 このプラットフォームは、アマゾン ウェブ サービス (AWS) 上でゼロから開発されたマイクロサービスベースのクラウドネイティブ アーキテクチャです。 マイクロサービス アーキテクチャは、アプリケーションを、緩やかにリンクされたきめ細かいサービスの集合として配置するパターンです。 これらのサービスは、特定の設定されたプロトコルを通じて相互に通信します。

データ侵害の背景は何ですか?

データ漏洩に関する報告が出たのはこれが初めてではない。 2022年1月、インドで数千人の個人データが政府サーバーから流出したと伝えられた。 情報には、新型コロナウイルス感染症の検査結果、電話番号、国民の名前と住所が含まれていた。 データにはオンライン検索を通じてアクセスできます。 12 月には、別のセキュリティ侵害で、イランのハッカーが CoWIN データベースのデータを所有していると主張しました。

データ漏洩に関する報告はどちらも電子情報技術省 (MeitY) によって捏造されました。 これらのデータ漏洩に関連して CERT-In によって調査が実施された記録はありません。 ノードのサイバーセキュリティ機関が定期的に共有している脆弱性に関するメモでも、これらの侵害については言及されていません。

最近のデータ漏洩に関してIT大臣は、CERT-Inは調査を完了し、CoWINシステムに侵害は発見されなかったと述べたが、サイバーセキュリティ局は調査中であることや侵害に関する調査を提出したことを直接発表していない。 。 しかし、ある報告書では、 インディアン・エクスプレス 同庁は独自のデータベースを開発した少なくとも11の州政府と協議中であると述べた。

Telegram ボットはどのようにして CoWIN 関連のデータにアクセスしたのでしょうか?

このデータ侵害を調査して、どこで問題が発生したのかを知る方法はほとんどありません。 AWS、Microsoft の Azure、Google Cloud などのクラウド プロバイダーは通常、基盤となるインフラストラクチャに対してのみセキュリティを提供し、アプリケーションやデータベースのセキュリティは提供しません。 データをホストしているお客様は、クラウド環境で何を構築するかについて責任を負います。 昨年の CERT-In の脆弱性ノートに AWS が記載されていないということは、クラウド インフラストラクチャの末端でセキュリティ上の欠陥がなかったことを意味している可能性があります。

こちらもお読みください| インドのフリーソフトウェア運動がCoWINデータ侵害の調査を要求

クラウドは従来のデータセンターと比較して優れたセキュリティを提供しますが、仮想サーバーにデプロイされたレガシー システムはチェーン内の弱点となります。 このようなリンクは、ハッカーがデータベースに侵入するための完璧なルートです。 これにより、従来のソフトウェア ツールを活用して構築された CoWIN に焦点が移ります。 したがって、ボットの背後にいる人々のエントリ ポイントは、ポータルに接続されていた古いシステムであった可能性があります。

過去のデータ侵害では、サイバーセキュリティの専門家は、データ漏洩の原因はクラウドにデータベースを設定する際の人為的ミスまたは過失であると考えていました。 システムの構成を誤ったり、プライバシー機能が制限されたサードパーティ製アプリが関与したりすると、ユーザーデータが権限のない人に公開される可能性があります。

より大きな画像は何ですか?

CERT-In調査の結果が何であれ、新型コロナウイルス感染症ワクチン接種に登録した数百万人のインド国民の機密の個人データがサイバー犯罪者の手に渡っているという事実は変わらない。 彼らがこの情報をどのように使用する予定であるかは不明です。 しかし、こうした漏洩はインドのデータ保護事業が未完であることを明らかにしている。 データ保護法は、責任を明確にし、個人データの使用と処理に関する安全策を構築する上で有用なツールとなる可能性があります。

こちらもお読みください| 脅威アクターが運営する非政府データベースからのCoWINデータ漏洩、労働組合大臣が発言

2017年、インド最高裁判所はプライバシーを基本的権利として認め、個人情報を保護する必要性を強調しました。 しかし、同国は依然として個人データ保護政策を策定するのに苦労している。

/https%3A%2F%2Ftf-cmsv2-smithsonianmag-media.s3.amazonaws.com%2Ffiler_public%2Fc1%2Fc0%2Fc1c02567-59fc-4a94-b25d-8c8503dfccbe%2F1_gettyimages-16)