1715247496

2024-05-08 21:35:08

ゲッティイメージズ

研究者らは水曜日、広く使用されているネットワーク機器に重大な脆弱性があり、世界最大のネットワークの一部が侵入の危険にさらされていると報告した。

この脆弱性は、最新世代の BIG-IP アプライアンス シリーズのコンポーネントである BIG-IP Next Central Manager に存在し、組織がネットワークに出入りするトラフィックを管理するために使用されます。 この製品を販売するシアトルに本拠を置くF5は、フォーチュンが追跡している上位50社のうち48社で同社の機器が使用されていると述べている。 F5 は、Next Central Manager を、BIG-IP アプライアンスのフリート全体を管理するための「単一の集中管理ポイント」と説明しています。

負荷分散、DDoS 軽減、大規模ネットワークに出入りするデータの検査と暗号化を実行するデバイスとして、BIG-IP ギアはその境界に位置し、内部に収容されているいくつかの最もセキュリティ クリティカルなリソースへの主要なパイプラインとして機能します。 これらの特性により、BIG-IP アプライアンスはハッキングに最適です。 2021 年と 2022 年に、ハッカーは深刻度 10 点中 9.8 の脆弱性を悪用して、BIG-IP アプライアンスを積極的に侵害しました。

水曜日、セキュリティ企業 Eclypsium の研究者らは、BIG-IP の最新バージョンに 5 つの脆弱性があるとされるものを発見したと報告しました。 F5はこのうち2件の脆弱性を確認し、それらにパッチを当てたセキュリティアップデートをリリースした。 Eclypsiumは、残る3つの脆弱性は未確認であり、それらの修正が最新リリースに含まれるかどうかは不明だと述べた。 2021 年と 2022 年に悪用された脆弱性は古い BIG-IP バージョンに影響を与えましたが、新しい脆弱性は BIG-IP Next として知られる最新バージョンに存在します。 両方の脆弱性の重大度は 7.5 と評価されています。

「BIG-IP Next は、セキュリティ、管理、パフォーマンスの向上を売りにする、BIG-IP 製品ラインの完全に新しい化身です」と Eclypsium の研究者は書いています。 「これが、これらの新しい脆弱性が特に重要である理由です。これらは、F5 コードの最新のフラッグシップに影響を与えるだけでなく、システムの中心にある中央マネージャーにも影響を与えます。」

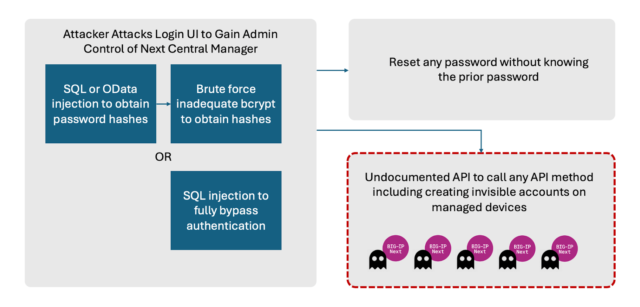

この脆弱性により、攻撃者はデバイスの完全な管理制御を取得し、Central Manager によって管理されるシステム上にアカウントを作成することができます。 「これらの攻撃者が制御するアカウントは、Next Central Manager 自体からは見えず、環境内で悪意のある継続的な存続が可能になります」と Eclypsium は述べています。 研究者らは、いずれの脆弱性も積極的に悪用されている兆候はないと述べた。

修正された両方の脆弱性が悪用されると、パスワード ハッシュやその他の機密データが抽出され、BIG-IP システム上の管理アカウントが侵害される可能性があります。 F5 は、そのうちの 1 つ(CVE-2024-21793 として追跡)を Odata インジェクションの欠陥、つまり攻撃者が Odata クエリに悪意のあるデータを挿入できるようにする脆弱性の一種であると説明しました。 もう 1 つの脆弱性 CVE-2024-26026 は、悪意のある SQL ステートメントを実行する可能性がある SQL インジェクションの欠陥です。

Eclypsiumは、さらに3つの脆弱性を報告したと述べた。 1 つは、サーバー側のリクエスト フォージェリを可能にする文書化されていないプログラミング インターフェイスです。これは、部外者が立ち入り禁止であるはずの機密の内部リソースへのアクセスを取得する攻撃の一種です。 もう 1 つは、認証されていない管理者がパスワードが何であるかを知らずにパスワードをリセットできることです。 管理者アカウントの制御を取得した攻撃者は、この最後の欠陥を悪用して、脆弱なデバイスへのすべての正当なアクセスをロックアウトする可能性があります。

3 つ目は、bcrypt パスワード ハッシュ アルゴリズムの構成で、1 秒あたり数百万のパスワードに対してブルート フォース攻撃を実行できるようにします。 Open Web Application Security Project は、bcrypt の「作業係数」 (平文を暗号化ハッシュに変換するために必要なリソースの量を意味します) を 10 以上のレベルに設定する必要があると述べています。 Eclypsium が分析を実行したとき、中央マネージャーはそれを設定しました。 6時に。

エクリプシウムの研究者は次のように書いています。

私たちが発見した脆弱性により、敵対者が悪意のある目的で Next Central Manager の能力を利用する可能性があります。 まず、CVE 2024-21793 または CVE 2024-26026 を介して管理 UI にアクセスできる攻撃者は、Central Manager の管理コンソールをリモートから悪用する可能性があります。 これにより、マネージャー自体が完全に管理制御されることになります。 その後、攻撃者は他の脆弱性を利用して、Central Manager が管理する任意の BIG-IP Next 資産に新しいアカウントを作成する可能性があります。 特に、これらの新しい悪意のあるアカウントは、Central Manager 自体からは認識できません。

5 つの脆弱性はすべて 1 つのバッチで F5 に開示されましたが、F5 は 2 つの未認証の脆弱性に正式に CVE を割り当てただけです。 残りの 3 つが公開時に修正されたかどうかは確認できませんでした。

この報道に対し、F5の代表者からはすぐには返答が得られなかった。 エクリプシウムはこう続けた。

これらの弱点は、さまざまな潜在的な攻撃経路で利用される可能性があります。 高レベルでは、攻撃者はリモートから UI を悪用して、Central Manager の管理制御を取得する可能性があります。 Central Manager でアカウントのパスワードを変更します。 しかし、最も重要なことは、攻撃者は、Central Manager によって制御されているダウンストリーム デバイス上に隠しアカウントを作成できる可能性があるということです。

日食

この脆弱性は、BIG-IP Next Central Manager バージョン 20.0.1 ~ 20.1.0 に存在します。 水曜日にリリースされたバージョン 20.2.0 では、既知の 2 つの脆弱性が修正されています。 前述したように、バージョン 20.2.0 で Eclypsium で説明されている他の動作が修正されるかどうかは不明です。

Eclypsium 研究者の Vlad Babkin 氏は電子メールで、「それらが修正されたとしても、それが含まれるバージョンは依然として他のものに対して脆弱であるとみなされ、修正が必要であることを考慮すると、問題はありません」と電子メールで書いています。 「そうでない場合、認証された攻撃者がそのデバイスに長期間アクセスし続ける手段がデバイスにあり、問題が発生することになります。」

Shodan 検索エンジンを使用したクエリでは、インターネットに公開されている脆弱なシステムのインスタンスが 3 件だけ表示されます。

最近、VPN、ファイアウォール、ロード バランサ、およびネットワーク エッジに位置するその他のデバイスをターゲットとしたアクティブなエクスプロイトが急増していることを考慮すると、BIG-IP Central Manager のユーザーは脆弱性へのパッチ適用を最優先にするのが賢明です。 Eclypsium の開示で概念実証の悪用コードが利用可能になったことにより、積極的な攻撃の可能性がさらに高まります。

#BIGIP #アプライアンスの重大な脆弱性により大規模ネットワークが侵入の危険にさらされる